Risicomanagement, cybersecurity, documentmanagement, NIS2, hoe hangt dit samen?

Cybercriminaliteit wereldwijd en in Nederland

De NIS2 (Network and Information Security)-richtlijn heeft tot doel cyberveiligheid en cyberincidentenbeheer te waarborgen om bij te dragen aan de veiligheid van de Europese Unie. De kosten van cyberincidenten wereldwijd nemen snel toe. Volgens Deloitte lijdt Nederland 10 miljard euro per jaar schade aan cybercriminaliteit. Uit onderzoek van IT-beveiliger ESET blijkt dat een cyberincident bij een mkb-bedrijf in Nederland gemiddeld zo’n 270.000 duizend euro kost.

Is de nieuwe EU NIS2-richtlijn van toepassing op uw bedrijf?

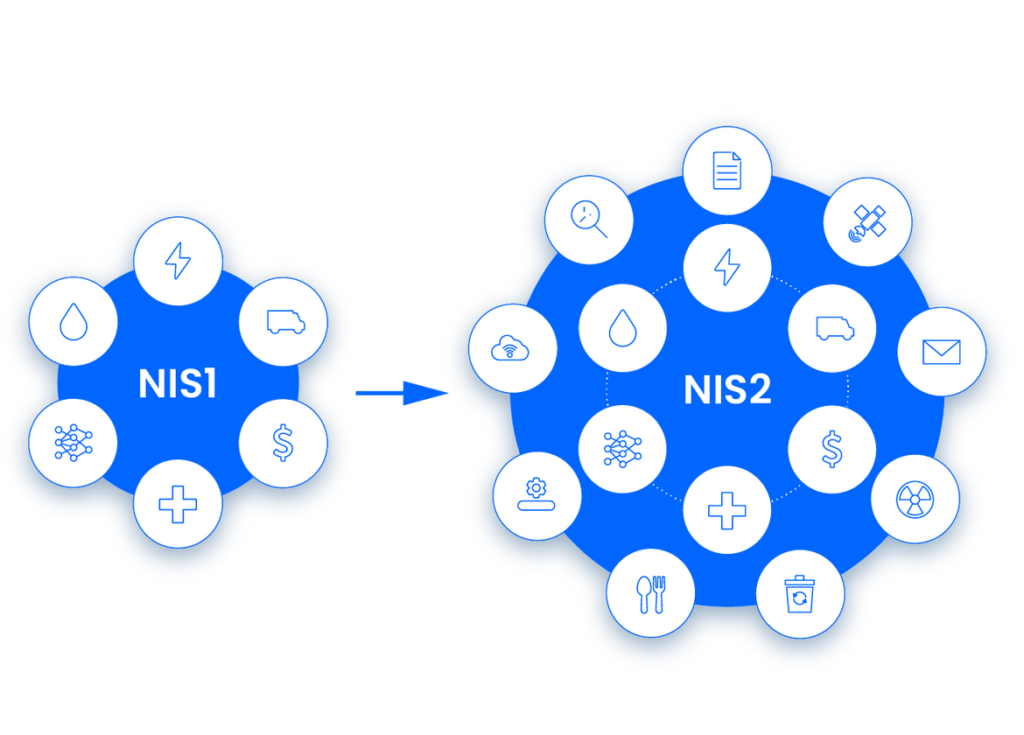

De oude NIS1-richtlijn uit 2015 is van toepassing op ongeveer 300 grote Nederlandse organisaties in de essentiële (NUTS) sectoren zoals energie, drinkwater en banken. De NIS2-richtlijn is in 2022 gepubliceerd en lidstaten moeten de richtlijn tegen oktober 2024 implementeren. De Nederlandse NIS2 wet zal in werking treden in 2025. Deze handige zelfevaluatie site kunt u gebruiken om te zien of de NIS2-richtlijn op uw bedrijf van toepassing is. Tip, klik op het vraagteken om de details per sector te lezen.

De nieuwe NIS2 geldt voor meer organisaties in Nederland t.o.v de NIS1. Volgens het CBS worden er straks naar schatting ongeveer 5000 bedrijven NIS2-plichtig. Deze informatie is afkomstig uit een CBS-rapport uit 2020 (Tip: download de tabel onderaan de pagina). Nederlandse en Belgische gemeentes zullen waarschijnlijk ook NIS2 plichtig worden.

Meer bedrijven zullen met NIS2 te maken krijgen. Onder NIS2 vallende organisaties zullen hun supply chain risico’s evalueren en leveranciers verplichten te voldoen aan NIS2.

NIS2 Vereisten

In NIS2 zijn gedetailleerde vereisten opgenomen. Kort gezegd moeten we onderwerpen behandelen die doorgaans worden aangepakt binnen een informatieveiligheidsmanagementsysteem. Dit omvat onderandere operationele veiligheid en noodplanning, die normaal gesproken worden ondergebracht in een business continuity managementsysteem. We moeten nadenken over wat we doen als er een zwakke plek optreedt of als er een incident plaatsvindt en hoe we dat managen. Het thema leveringsketen is relevant, niet alleen voor de automobielindustrie, maar ook voor andere sectoren. Wat als mijn leverancier ook risico’s heeft? Hoe goed is hij beschermd? Tot aan het algemene beheer van zwakke plekken, dat actief moet worden uitgevoerd en niet passief. We moeten bewustwordings- en trainingsmaatregelen implementeren, ons bezighouden met versleutelingskwesties en nadenken over hoe we toegangsbeheer en authenticatie kunnen regelen. Al deze onderwerpen zijn al bekend. Het orchestreren van dit alles is echter de uitdaging. Dat wil zeggen, hoe breng ik al deze vereisten samen? Hoe ver moet ik gaan? Wat is redelijk en wat is overdreven? Het slechte nieuws is dat de Europese wet geen duidelijke minimale eisen communiceert. Elk land heeft nog enige flexibiliteit om zich dienovereenkomstig op te stellen. Maar de wet fungeert als een minimale harmonisatiestandaard. Dat betekent dat het altijd erger kan. Een land kan altijd een tandje bijzetten, men kan veeleisende normen stellen als dat passend is voor het land. De NIS2 beschouwt zichzelf als een minimale harmonisatie.

Hieronder een samenvatting van de belangrijkste artikelen uit de NIS-2 richtlijn:

Artikel 21 Maatregelen voor het beheer van cyberbeveiligingsrisico’s

Beveiligingseisen voor de netwerk- en informatiesystemen van de entiteiten moeten ten minste het volgende omvatten:

- beleid inzake risicoanalyse en beveiliging van informatiesystemen;

- incidentenbehandeling;

- bedrijfscontinuïteit, zoals back-upbeheer en noodvoorzieningenplannen, en crisisbeheer;

- de beveiliging van de toeleveringsketen, met inbegrip van beveiligingsgerelateerde aspecten met betrekking tot de relaties tussen elke entiteit en haar rechtstreekse leveranciers of dienstverleners;

- beveiliging bij het verwerven, ontwikkelen en onderhouden van netwerk- en informatiesystemen, met inbegrip van de respons op en bekendmaking van kwetsbaarheden;

- beleid en procedures om de effectiviteit van maatregelen voor het beheer van cyberbeveiligingsrisico’s te beoordelen;

- basispraktijken op het gebied van cyberhygiëne en opleiding op het gebied van cyberbeveiliging;

- beleid en procedures inzake het gebruik van cryptografie en, in voorkomend geval, encryptie;

- beveiligingsaspecten ten aanzien van personeel, toegangsbeleid en beheer van activa;

- wanneer gepast, het gebruik van multifactor-authenticatie- of continue-authenticatieoplossingen, beveiligde spraak-, video- en tekstcommunicatie en beveiligde noodcommunicatiesystemen binnen de entiteit.

Er zijn dus verschillende manieren om dit allemaal aan te pakken, en deze wet geeft natuurlijk ook vereisten op, zoals cyberhygiëne en training. Cyberhygiëne houdt bijvoorbeeld in dat uw computerscherm gelocked wordt wanneer u uw werkplek verlaat, dat alleen iemand anders er met het wachtwoord kan inloggen. Het principe van een opgeruimd bureau valt ook onder cyberhygiëne, dus waar geen contract op het bureau ligt, kan ook niemand het fotograferen of stelen.

Training is nodig voor zowel leidinggevenden als normale medewerkers. Daarnaast hebben we concepten en procedures voor cryptografie, waarbij we moeten nadenken over hoe we dingen versleutelen, of we überhaupt versleutelen, en zo ja, wat, hoe, hoe lang, met wat, en wanneer we dit alles weer verwijderen. We moeten ook nadenken over de kwestie van de kwaliteit van het personeel en het beheer van faciliteiten. Natuurlijk moet ook multifactor-authenticatie aanwezig zijn; deze wet noemt dit expliciet. Dus iedereen die vandaag de dag geen multifactor-authenticatie gebruikt voor belangrijke toepassingen, zal moeten overwegen wat hij doet, want dit wordt als de stand van de techniek beschouwd, en de stand van de techniek is niet langer alleen gebruikersnaam en wachtwoord.

Artikel 23 Rapportageverplichtingen

Belangrijke en essentiële instellingen moeten onmiddellijk hun bevoegde autoriteit informeren over elke beveiligingsinbreuk die aanzienlijke gevolgen heeft voor het leveren van hun diensten.

Voorwaarschuwing binnen 24 uur na kennisname van de aanzienlijke beveiligingsinbreuk. Rapportage over het schadelijke incident binnen 72 uur, inclusief de eerste beoordeling, ernst, impact, eventuele compromitterende indicatoren. Tussenrapporten kunnen op elk moment door de autoriteit worden aangevraagd. Na een maand (uiterlijk) eindrapport met beschrijving, ernst, impact, remedie, aard van de dreiging, oorzaken, remediatie, grensoverschrijdende gevolgen. Bij voortdurende beveiligingsinbreuk voortgangsrapporten. Let op: Vertrouwensdienstaanbieders kunnen de regel van 72 uur niet toepassen.

Na het grondig beschrijven, controleren en bijwerken van dit alles, inclusief bevestiging door een externe auditor, rijst de vraag: hoe rapporteren we en wat zijn de stappen bij een ernstig beveiligingsincident? Belangrijke en essentiële instellingen moeten binnen 24 uur na kennisgeving een vroegtijdige waarschuwing afgeven. Dit vereist vooraf doordacht beleid, inclusief wie de melding doet, wie de inhoud schrijft en controleerd, wie goedkeuring verleent, managementhandtekeningen, en wie andere bedrijven waarschuwt indien nodig. Het niet voldoen aan rapportageverplichtingen kan leiden tot aansprakelijkheid voor het verzuim van belangrijke informatie. Binnen 72 uur is er een eerste beoordeling, gevolgd door tussentijdse en voortgangsrapporten, en verschillende wettelijk voorgeschreven maatregelen ter ondersteuning van de NIS-richtlijnimplementatie. Als je dit niet vooraf oefent en goed documenteert, wordt het moeilijk om aan deze rapportageverplichtingen te voldoen. Het vereist voorbereiding en duidelijke procedures om snel en adequaat te kunnen reageren op beveiligingsincidenten volgens de richtlijnen.

Art. 32 Toezichts- en handhavingsmaatregelen

- On-site inspecties en externe toezichtsmaatregelen (o.a. door getrainde professionals, ook zonder aankondiging);

- Veiligheidsaudits (regelmatig, gericht, door een onafhankelijke instantie of bevoegde autoriteit);

- Verzoek om informatie (risicobeheer, cyberbeveiliging, resultaten van veiligheidsaudits inclusief bewijs);

- Ambtelijke instructies aan de instelling voor maatregelen binnen een redelijke termijn;

- Afdwingen van openbare bekendmaking van schendingen;

- Aanstelling van een toezichthouder (periode);

- De kosten van de veiligheidsaudit zijn voor rekening van de gecontroleerde instelling;

- Boetes, intrekking van vergunningen, ontheffing van de leiding;

- Natuurlijke personen kunnen aansprakelijk worden gesteld voor schendingen van hun verplichtingen om naleving van de richtlijn te waarborgen;

Toezichtsmaatregelen kunnen behoorlijk pijnlijk zijn, variërend van veiligheidsaudits en ambtelijke instructies tot de aanstelling van een toezichthouder die een maand lang elke dag observeert wat u doet en hoe u het doet. De kosten komen natuurlijk voor rekening van de gecontroleerde instelling. Het kan ook snel leiden tot boetes of zelfs tot ontheffing van de leiding, waarbij iemand de leiding van een organisatie moet overdragen omdat hij duidelijk in strijd heeft gehandeld met de wet of deze niet heeft nageleefd. Wat hier interessant is, is dat in tegenstelling tot eerdere gevallen waarin boetes aan het bedrijf werden opgelegd, nu ook natuurlijke personen aansprakelijk kunnen worden gesteld. Dus als het management zegt dat ze dit allemaal onzin vinden en het niet willen implementeren, kan het hun in de persoonlijke portemonnee raken in plaats van het bedrijf.

NIS2: van het beheer van cyberveiligheid naar Document Control

De NIS2-richtlijn omvat regels op het gebied van risicoanalyse en ketenbeheer, cyberincidentenbeheer, training van personeel en management, en evaluatie. Onderdelen hiervan zijn bijvoorbeeld multifactor-authenticatie, beveiligde spraak- video- en tekstcommunicatie en een ‘clean-desk-policy’ als bescherming tegen fotografie. Maar er is na een cyberincident ook een meldingsplicht binnen 24 uur. De handhaving kan zowel steeksproefsgewijs als via rapportages zijn, met als sancties boetes en persoonlijke aansprakelijkheidsrisico’s voor het management.

Al deze regels kunt u vastleggen met een informatieveiligheids-beheersysteem, oftewel (Information Security Management System (ISMS). Het is mogelijk dat u ISO 27001 als leidraad neemt (zie deze NIS2 naar ISO27001/27002 mapping). Een klassiek ISMS heeft tussen de 80 en 130 documenten die gevolgd, gedefiniëerd, gearchiveerd en beschikbaar gesteld moeten worden. Op deze manier kunt u procedures vastleggen en voorbereid zijn op inspecties of op het melden van een beveiligingsbreuk binnen 24 uur na kennisname.

Een degelijk ISMS kunt u implementeren in onze Document Control, Shareflex® Quality Documents applicatie voor SharePoint Online. De implementatie en bewijsvoering zijn grotendeels gebaseerd op documenten. Regelgeving, processen, instructies, checklists en verslagen moeten worden opgesteld, inhoudelijk en tijdig worden bijgehouden en up-to-date worden gehouden. Ze moeten begrijpelijk en doelgericht zijn, op één plek beschikbaar zijn voor alle relevante personen, met versiebeheer en goedkeuringsprocedures, en ondersteuning voor updates (verplicht voor beoordeling en actualisering).

Veel van die NIS2 en ISO-normen vereisen dat je je “gedocumenteerde informatie” beheert, een gecontroleerd proces hebt voor goedkeuring, het regelmatig beoordeelt en het ter beschikking stelt aan de relevante gebruikers in de organisatie. Dit wordt allemaal gedekt door Shareflex Quality Documents. Dit is relevant voor ISO 9001, ISO 13485, ISO 27001, ISO 50001 en NIS2, omdat NIS2 zeer vergelijkbaar is met ISO 27001.

Voor ISO 27001, de norm voor informatiebeveiligingsmanagement, is het van cruciaal belang om strikte controle te hebben over de versies van informatiebeveiligingsdocumentatie om aan de norm te voldoen. Hier zijn enkele belangrijke aspecten:

Versiebeheer:

1. ISO 27001 vereist dat documenten zoals beleidsdocumenten, procedures en richtlijnen regelmatig worden beoordeeld en bijgewerkt.

2. Strikte controle over versies betekent dat elke wijziging in het document duidelijk wordt vastgelegd, inclusief details zoals wie de wijziging heeft aangebracht, wanneer dit is gebeurd en wat de aard van de wijziging is.

Naleving en Audits:

1. Tijdens audits voor ISO 27001-certificering zal een auditor willen zien dat het informatiebeveiligingssysteem voldoet aan de vereisten van de norm.

2. Het hebben van een gecontroleerd versiebeheerproces toont aan dat de organisatie actief werkt aan het handhaven en verbeteren van haar informatiebeveiligingsdocumentatie.

Risicobeheer:

1. ISO 27001 richt zich sterk op risicobeheer in relatie tot informatiebeveiliging. Goed versiebeheer helpt ervoor te zorgen dat eventuele wijzigingen in documentatie zorgvuldig worden beoordeeld om mogelijke risico’s te minimaliseren.

Betrouwbaarheid en Integriteit:

1. Informatiebeveiliging vereist dat documentatie betrouwbaar en integer is. Strikte controle over versies helpt ervoor te zorgen dat medewerkers altijd toegang hebben tot de meest recente en accurate informatie.

Kortom, strikte controle over versies van informatiebeveiligingsdocumentatie is een belangrijk onderdeel van het continue verbeteringsproces dat vereist is voor het behoud van ISO 27001-certificering. Het waarborgt dat het informatiebeveiligingssysteem effectief wordt beheerd en aangepast aan veranderende omstandigheden en risico’s.

In een certificeringsproces moet aan een auditor aangetoond worden dat er voldaan wordt aan de eisen. Bij een audit wordt vooral gekeken naar gebeurtenissen uit het verleden. Daarom zijn verslagen nodig van de vorige versies, omdat de auditor wil weten hoe de richtlijn er toen uitzag. Het hebben van Shareflex® Quality Documents helpt hierbij enorm.

Conclusie

Hoewel NIS-2 stevige inspanningen kan vergen, belooft de implementatie ervan een verhoogde cyberveiligheid in de hele EU. De Nederlandse NIS2-wetgeving wordt verwacht in 2025. Echter, de precieze inhoud is nog niet bekend. Zal Nederland een tandje bijzetten ten opzichte van de Europese wetgeving?

De overgang naar NIS2-naleving heeft aanzienlijke implicaties voor de meeste entiteiten die onder de reikwijdte van de richtlijn vallen, en vereist vaak een overgangsperiode van 1-3 jaar. Het is daarom van essentieel belang om de vereiste maatregelen ruim van tevoren te starten. Heeft u al een ISO 27001/27002-certificering? Controleer dan deze mapping naar de NIS2-richtlijn voor een snelle start.

Heeft u geen ISO-certificering, overweeg dan een set basisdocumenten en aan te schaffen voor ISO 27001, bij Online-iso of bij Advisera.

Voor ISO 27001 (en dus ook voor de NIS2) is strikte controle over de versies van informatiebeveiligingsdocumentatie essentieel om te voldoen aan de norm. Hiervoor levert Lialis Shareflex Quality Documents die volledig zal voorzien in deze behoefte. In wezen is een Document Control Systeem een gespecialiseerde vorm van een DMS, geoptimaliseerd voor organisaties die strikte controle en naleving van kwaliteitsnormen vereisen.

Shareflex Quality Documents

Verkrijg volledige controle over kritieke documenten voor kwaliteitsmanagement. Professionele Document Control toepassing voor ISO-conform documentbeheer.

- Snelle en duidelijke toegang tot relevantie informatie vanuit het portaal.

- Eenvoudig in het gebruik dankzij naadloze SharePoint Online ervaring.

- Ieder afzonderlijk document bevat verplichte gekoppelde stamgegevens (record metadata).

- Documentcontrole workflow die voldoet aan de norm.

- Toezicht op documenten geldigheidsduur.

- Uitgebreide melding opties, zoals leesbevestiging.

- Audit trail voor documenten en records, geschiedenis van workflows, taken en berichten.

- Uitgebreide zoekopties en het opslaan van persoonlijk zoekcriteria.

- Dagelijkse cumulatieve emailmeldingen over alles wat van belang is.

- 100% SharePoint Online software, snel te implementeren en eenvoudig te leren.

- Software geïnstalleerd via script op uw eigen M365-omgeving.

- Rapportages middels Excel en of Power BI.

- Volledige ondersteuning voor de beveiligingsconfiguratie van uw M365 tenant.

- U regelt zelf de toegangsrechten, dus geen gedoe met weer een extra cloudleverancier.

- Altijd online toegang het systeem via internetbrowser, MS Teams of Power App.

- Volledige integratie met MS Office, inclusief overdracht van stamgegevens.

- Wettelijk conforme archivering van alle (verouderde) gegevens op beveiligde lange termijn opslag met Microsoft 365-functies (Microsoft Purview).

Gebruik het scrollwieltje van uw muis om snel onze document control software op SharePoint Online te ontdekken.

Applicatie cockpit met toegang tot alle onderdelen, zoals goedgekeurde documenten.

Deze lijst toont alle goedgekeurde documenten met uitgebreide filteropties.

Aan de rechterkant het goedgekeurde document, links alle (stam)gegevens op één formulier..

Beoordelingsdetails van de personen die goedkeuring hebben gegeven voor dit document.

Het dossier geeft toegang tot de oude versies van het document en van de stamgegevens voor audits.

Het dossierrecord is nu geopend.

Het dossier geeft toegang tot de oude documenten en de stamgegevens wijzigingslog.

Het dossier toont een uitgebreide log van alle wijzigingen aan de stamdata.

Documenten in behandeling.

De lijst van documenten waaraan momenteel wordt gewerkt.

Dit onderdeel gebruik je voor het maken van nieuwe documenten.

De lijst van nieuwe documenten. Twee opties voor het maken van nieuwe documenten.

Snel toegang tot je eigen workflowtaken.

Deze workflowtaak moet worden opgepakt.

Aan de linkerkant de workflowopties, in het midden de stamgegevens en rechts het document.

Stel een vervanger in voor jouw afwezigheid.

Je vervanger krijgt al jouw rechten en neemt jouw workflowtaken over.